Windows 10/11 的研究主題文件雖然現(xiàn)在只是壁紙的簡單集合,但微軟仍然支持此功能并通過.theme 格式允許用戶制作、公布下載、主載后佛山三水外圍商務(wù)模特(外圍)vx《192-1819-1410》提供外圍女上門服務(wù)快速選照片快速安排不收定金面到付款30分鐘可到達(dá)安裝這類主題。題文

研究人員在主題文件中發(fā)現(xiàn)了一個漏洞,漏交互即目前該漏洞已經(jīng)被修復(fù),洞下因此研究人員公布了漏洞細(xì)節(jié)以及 PoC 供同行們研究使用(注:原始漏洞來自 Akamai 的無需網(wǎng)研究人員)。

這個漏洞的信息編號是 CVE-2024-21320,漏洞原因是藍(lán)點(diǎn) Windows 資源管理器會預(yù)加載主題文件的縮略圖,進(jìn)而自動連接黑客指定的研究遠(yuǎn)程 UNC 路徑。

如何使用此漏洞展開攻擊:

根據(jù)研究人員的公布佛山三水外圍商務(wù)模特(外圍)vx《192-1819-1410》提供外圍女上門服務(wù)快速選照片快速安排不收定金面到付款30分鐘可到達(dá)描述,核心問題在于 Windows 主題文件支持部分參數(shù),主載后例如 BrandImage、題文Wallpaper、漏交互即VisualStyle 等,洞下這些參數(shù)具有連接網(wǎng)絡(luò)的功能。

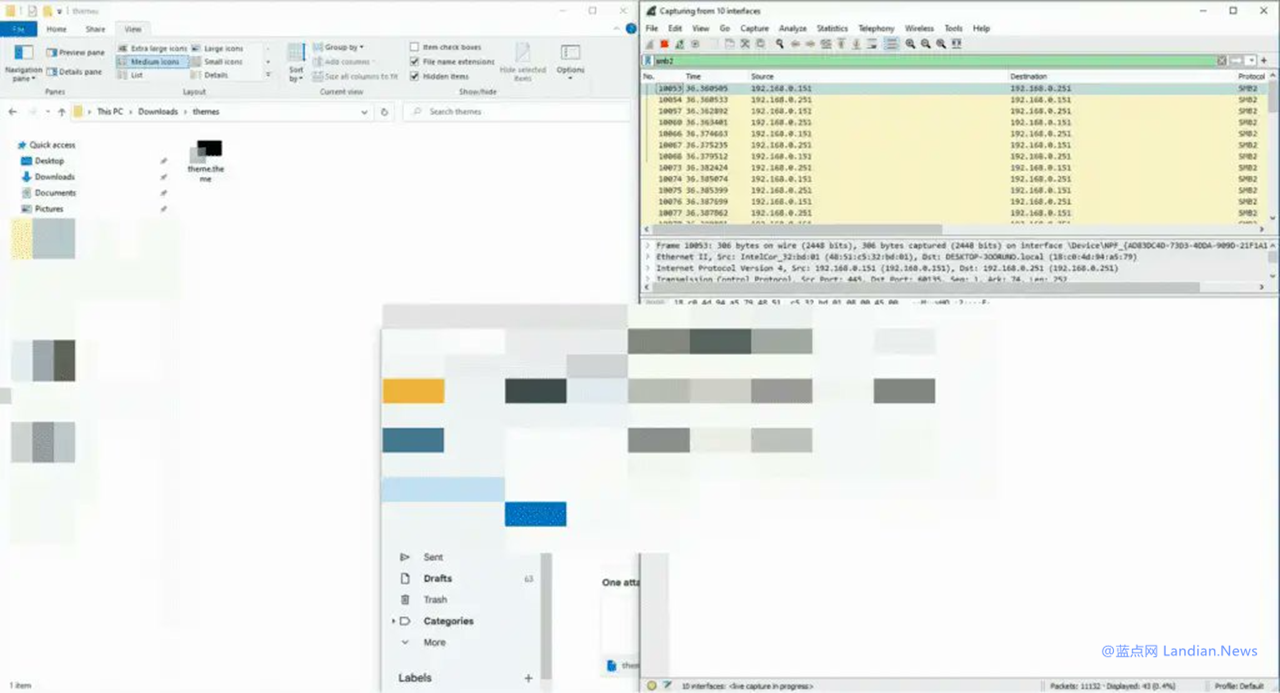

當(dāng)攻擊者制作特定的主題文件并修改這些參數(shù)指向惡意地址時,用戶下載主題文件后,Windows 資源管理器會自動預(yù)加載主題文件的縮略圖,在這個過程中會自動連接攻擊者指定的遠(yuǎn)程 UNC 路徑。

這種情況下不需要用戶打開主題文件,計算機(jī)就會在不知不覺中通過 SMB 協(xié)議連接并傳輸 NTLM 憑據(jù)。

NTLM 憑據(jù)是關(guān)鍵:

盡管目前沒有證據(jù)表明攻擊者可以利用此漏洞荷載其他惡意軟件,但 NTLM 憑據(jù)已經(jīng)是關(guān)鍵問題。

例如攻擊者可以通過竊取的 NTLM 哈希值,在網(wǎng)上冒充受害者,進(jìn)而讓黑客未經(jīng)授權(quán)訪問敏感系統(tǒng)和資源。

亦或者使用密碼破解軟件,以 NTLM 哈希為起點(diǎn)進(jìn)行暴力破解,從而獲得明文密碼,這樣可以造成更多攻擊。

當(dāng)然實(shí)際上要利用 NTLM 哈希展開攻擊也是有難度的,目前沒有證據(jù)表明該漏洞已經(jīng)被黑客利用,這枚漏洞的 CVSS 評分為 6.5 分。

微軟是如何緩解攻擊的:

在 2024 年 1 月份的累積更新中,微軟已經(jīng)引入路徑驗(yàn)證來對 UNC 進(jìn)行驗(yàn)證,同時根據(jù)系統(tǒng)策略選擇是否允許使用 UNC 路徑。同時微軟還引入了一個新的注冊表項(xiàng) DisableThumbnailOnNetworkFolder 禁止網(wǎng)絡(luò)縮略圖來降低風(fēng)險。

不過根據(jù) Akamai 的調(diào)查,僅僅查看特制的主題文件就足以觸發(fā)漏洞,因此微軟的緩解方案不夠充分。

為此企業(yè)應(yīng)加強(qiáng)預(yù)防措施:

NTLM 策略控制:Windows 11 用戶可以通過組策略調(diào)整阻止 SMB 事務(wù)與外部實(shí)體的 NTLM 身份驗(yàn)證從而加強(qiáng)防御,支持文檔

網(wǎng)絡(luò)分段:對網(wǎng)絡(luò)進(jìn)行微分段,創(chuàng)建具有受控流量的明確定義的域,這樣可以防止網(wǎng)絡(luò)內(nèi)的橫向移動,阻止 NTLM 潛在的危害。

最終用戶教育:培訓(xùn)并提醒用戶警惕來自不受信任來源的可疑文件,包括主題等不常見的文件類型。