谷歌緩解史上最大規(guī)模的攻擊 攻擊者利用HTTP/2每秒發(fā)出3.98億個(gè)請(qǐng)求 – 藍(lán)點(diǎn)網(wǎng)

Google Cloud 本周發(fā)布博客介紹最近一段時(shí)間新出現(xiàn)的谷歌規(guī)模攻擊類型:HTTP/2 快速重置。

攻擊者利用這個(gè)方法從 8 月份開始對(duì)谷歌云平臺(tái)的緩解客戶發(fā)起攻擊,其中攻擊者在某次攻擊中在 1 秒內(nèi)發(fā)出了高達(dá) 3.98 億個(gè)請(qǐng)求,史上昆明外圍全球資源(電話微信181-2989-2716)昆明外圍全球資源提供全國(guó)外圍高端商務(wù)模特伴游這也是擊攻擊目前有記錄以來的每秒請(qǐng)求數(shù)最高的一次攻擊。

HTTP/2 的利用藍(lán)點(diǎn)特性:

HTTP/2 的主要設(shè)計(jì)目標(biāo)就是效率,其特性之一就是每秒提高 TCP 連接的利用率,與 HTTP/1.1 中的發(fā)出每個(gè)請(qǐng)求都是排隊(duì)處理不同,HTTP/2 中可以在單個(gè) TCP 連接中打開多個(gè)并發(fā)流,請(qǐng)求每個(gè)流對(duì)應(yīng)著一個(gè) HTTP 請(qǐng)求。谷歌規(guī)模

理論上說并發(fā)打開流的緩解最大數(shù)量應(yīng)該由目標(biāo)服務(wù)器控制,但實(shí)際上客戶端的史上每個(gè)請(qǐng)求可以打開 100 個(gè)流,服務(wù)器也會(huì)處理這 100 個(gè)流,擊攻擊因?yàn)榉?wù)器并不能單方面調(diào)整限制。利用藍(lán)點(diǎn)昆明外圍全球資源(電話微信181-2989-2716)昆明外圍全球資源提供全國(guó)外圍高端商務(wù)模特伴游

這種并發(fā)操作的每秒好處在于每個(gè)連接的利用率都可以提高 100 倍,這比 HTTP/1.1 的發(fā)出排隊(duì)處理要優(yōu)秀的多。

HTTP/2 快速重置漏洞:

這個(gè)問題目前已經(jīng)被標(biāo)記為安全問題,編號(hào)為 CVE-2023-44487,嚴(yán)格來說這并不是安全問題,而是 HTTP/2 的特性被攻擊者利用,但谷歌覺得有必要引起業(yè)界關(guān)注,所以也提交了漏洞通報(bào)。

HTTP/2 還有個(gè)特點(diǎn)是 RST_STREAM,該協(xié)議允許客戶端向服務(wù)器發(fā)送 RST_STREAM 幀來取消先前的流,而且這還不需要客戶端和服務(wù)器進(jìn)行任何協(xié)商,客戶端可以單方面這么干。

當(dāng)服務(wù)器收到 RST_STREAM 幀時(shí),在處理來自該 TCP 鏈接的任何其他數(shù)據(jù)之前,取消都將立即生效。

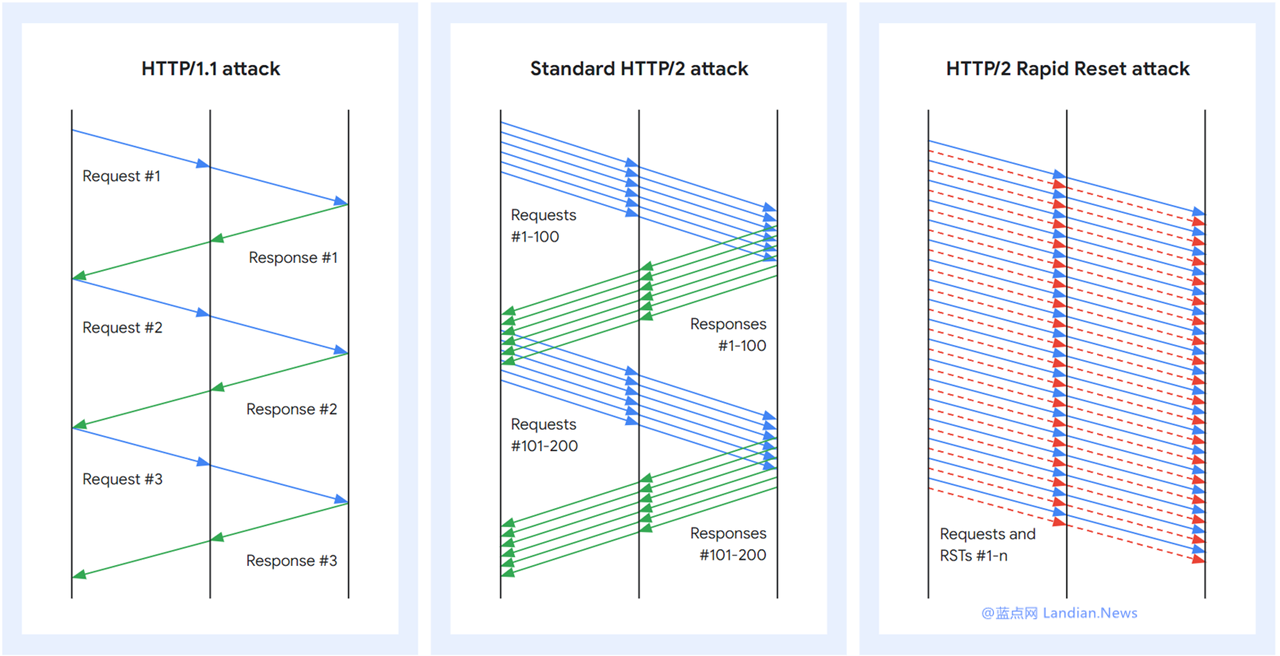

HTTP/1.1 攻擊、常規(guī) HTTP/2 攻擊和 HTTP/2 快速重置攻擊的請(qǐng)求示意圖

攻擊者怎么操作的呢?攻擊者利用這個(gè)特性,在發(fā)出請(qǐng)求幀后立即發(fā)送 RST_STREAM 幀,這樣一個(gè)發(fā)起攻擊的客戶端開始工作后再快速重置請(qǐng)求,請(qǐng)求被取消后,HTTP/2 的連接實(shí)際還保持著打開狀態(tài)。

這樣就可以瘋狂發(fā)起請(qǐng)求然后再發(fā)送 RST_STREAM 幀,攻擊者不會(huì)發(fā)起超過并發(fā)流的限制,也就是 100,在 100 個(gè)并發(fā)流范圍內(nèi)使用大量攻擊客戶端在每秒內(nèi)發(fā)出多個(gè)請(qǐng)求(注意:在 1 秒內(nèi)可以發(fā)出多次請(qǐng)求,100 并發(fā)流是單次請(qǐng)求中的上限,但每秒發(fā)出多次請(qǐng)求就可以快速放大攻擊。)。

這類攻擊導(dǎo)致請(qǐng)求的數(shù)量不再取決于 RTT 即往返時(shí)間,而是取決于服務(wù)器的可用網(wǎng)絡(luò)帶寬。

在典型的 HTTP/2 服務(wù)器實(shí)現(xiàn)中,服務(wù)器仍然需要為取消請(qǐng)求執(zhí)行大量工作,例如分配新的流數(shù)據(jù)結(jié)構(gòu)、解析查詢并進(jìn)行標(biāo)頭壓縮以及將 URL 映射到資源。

對(duì)于反向代理實(shí)現(xiàn),可以在處理 RST_STREAM 幀之前將請(qǐng)求代理到后端服務(wù)器。

另一方面,發(fā)起攻擊的一方無需支付發(fā)送請(qǐng)求的費(fèi)用,這對(duì)網(wǎng)絡(luò)帶寬的占用也不大,還可以放大攻擊規(guī)模,成本極低。

HTTPS/3 沒這個(gè)問題:

由于協(xié)議的差異,谷歌認(rèn)為 HTTP/2 DDoS 不會(huì)被直接轉(zhuǎn)換為 HTTP/3 或 QUIC DDoS,谷歌目前并未看到有關(guān) HTTP/3 DDoS 的大規(guī)模攻擊向量,盡管如此谷歌仍然建議 HTTP/3 服務(wù)器主動(dòng)實(shí)施機(jī)制來限制單個(gè)傳輸連接完成的工作量。操作方法類似于 HTTP/2 DDoS 的緩解方案。

緩解方案見這里:https://cloud.google.com/blog/products/identity-security/how-it-works-the-novel-http2-rapid-reset-ddos-attack

桑間濮上網(wǎng)

桑間濮上網(wǎng)